吾爱破解培训第六课:潜伏在程序身边的黑影–实战给程序补丁

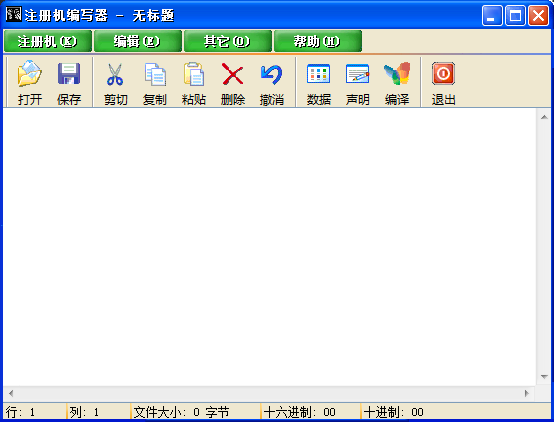

吾爱破解内存补丁生成器V1.00:作程序补丁

1.拖入需要补丁的文件

2.输入需要修改位置的内存地址

3.输入要改成的指令的机器码

4.添加指令

5.导出补丁

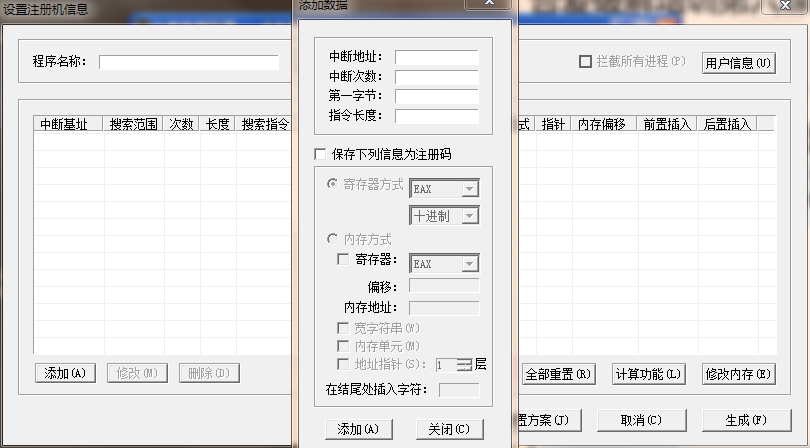

KeyMake V2.0 修改版:做内存注册机

中断地址为真正注册注册码地址

选择内存方式,选择相应寄存器

实例

一.内存补丁

1.首先查壳>>vmp壳

2.运行程序点击注册看看是否有关键提示信息

3.OD载入程序,F9运行程序 Ctrl+G 输入00401000后确定Ctrl+A分析代码

4.搜索中文字符串 Ctrl+F 查找”注册失败”

5.找到后双击”注册失败”来到反汇编窗口,往上找到跳过注册失败的跳转

0040346B |. /75 07 jnz X00403474 ; 这里是关键跳转 jnz修改为nop 也就是把75 07 修改为90 90

0040346D |. |68 80E15700 push 0057E180 ; 注册成功

00403472 |. |EB 10 jmp X00403484

00403474 |> \68 8CE15700 push 0057E18C ; 注册失败 双击后来到这里往上找到关键跳

二.内存注册机.

Code

1.OD载入程序,F9运行程序 Ctrl+G 输入00401000后确定 Ctrl+A分析代码 |

也可以取下面这里做为内存注册机的地址

此处的代码寄存器EAX的值也是正确的key.

Code

00403440 |> 8A10 /mov dl,byte ptr ds:[eax] ; 此时EAX的值已经出现正确key |